SQL Server 2005, 2008 에서는 Default 값으로 기본 추적 로그가 활성화 되어 있습니다. (default trace enabled 옵션 1)

이 설정은 데이터베이스 문제 발생 시, 원인을 분석할 수 있는 중요한 자료가 될 수 있습니다. 구성 옵션과 관련된 변경 내용과 작업을 Trace 하고 있으므로 일종의 블랙박스 기능에 비유하고 있습니다.

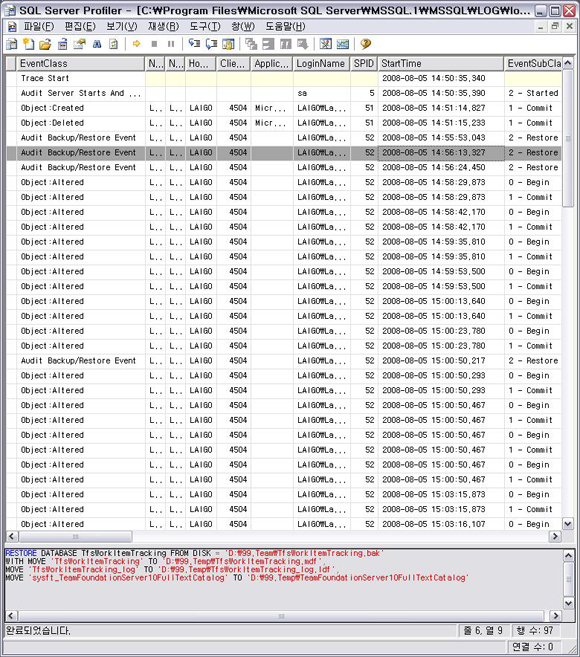

Trace 된 정보를 SQL Server Profiler 를 이용하여 확인하는 방법을 아래와 같이 정리합니다.

1. 아래 쿼리를 사용하여 Trace 옵션이 활성화 되어 있는지 확인합니다.

실행 결과에서 볼 수 있듯이 기본 추적이 설정되어 있음을 확인할 수 있습니다.

[실행결과]

traceid property value

---------------------------------------------------------------------------------------------------------

-1 1 2

1 2 C:\Program Files\Microsoft SQL Server\MSSQL.1\MSSQL\LOG\log_37.trc

1 3 20

1 4 NULL

1 5 1

(5개 행 적용됨)

2. SQL Server Profiler 를 실행하여 확인된 trace file을 열면 추적 로그를 확인할 수 있습니다.

[참고자료]

Viewing and Analyzing Traces with SQL Server Profiler

http://msdn.microsoft.com/en-us/library/ms175848.aspx

Default trace enabled Option

http://technet.microsoft.com/en-us/library/ms175513.aspx

자동화된 추적을 설정하기 위한 9단계

http://technet.microsoft.com/ko-kr/library/cc700796.aspx

작성자 : Lai Go / 작성일자 : 2008.08.11